Hier beschreibe ich kurz wie man genauere Informationen zu aktuellen Sessions auf der Juniper bekommt. Auf der SSG-550 ist es möglich 256064 Sessions zu halten. Je nachdem wie viele VPNs bzw Daten über die Juniper gehen kann es mal vorkommen das man an das Limit der Sessions kommt. Auch z.B. durch Fehlerhaften Traffic der immer neue Sessions aufbaut aber die alten nicht beendet und diese erst in einen Timeout laufen müssen.

Hier beschreibe ich kurz wie man genauere Informationen zu aktuellen Sessions auf der Juniper bekommt. Auf der SSG-550 ist es möglich 256064 Sessions zu halten. Je nachdem wie viele VPNs bzw Daten über die Juniper gehen kann es mal vorkommen das man an das Limit der Sessions kommt. Auch z.B. durch Fehlerhaften Traffic der immer neue Sessions aufbaut aber die alten nicht beendet und diese erst in einen Timeout laufen müssen.

Hier die wichtigsten Befehle:

| get session info | Zeigt aktuelle Sessions an |

| get session id | Zeigt eine bestimmte Session an |

| get session policy-id | Zeigt Sessions einer bestimmten Policy |

| get session dst-ip / dst-mac / dst-port) | Zeigt Sessions bestimmter Ziele IP / MAC / Port |

| get session src-ip / src-mac / src-port | Zeigt Sessions bestimmter Quellen IP / MAC / Port |

| get session service “dns” | Zeigt Sessions eines bestimmten Service an |

Sessions per Policy Anzeigen

vpn8:vpn8-1(M)-> get session policy-id 3844

id 35/s**,vsys 0,flag 00000040/0000/0001/0000,policy 3844,time 12, dip 0 module 0

if 0(nspflag 800801):10.x.x.61/58022->10.x.x.41/389,17,000000000d0,sess token 3,vlan 0,tun 0,vsd 0,route 20

if 6(nspflag 2002800):10.x.x.61/58022<-10.x.x.41/389,17,000000000000,sess token 4,vlan 0,tun 40000a53,vsd 0,route 0

Session Details anzeigen

vpn8:vpn8-1(M)-> get session id 35

id 35(00000023), flag 00000040/0000/0001/0000, vsys id 0(Root)

policy id 3844, application id 0, dip id 0, state 0

current timeout 70, max timeout 7200 (second)

status normal, start time 45054980, duration 0

session id mask 0, app value 0

ethernet0/0(vsd 0): 10.x.x.61/58022->10.x.x.41/389, protocol 17 session token 3 route 20

gtwy 192.x.x.254, mac 0000000000d0, nsptn info 0, pmtu 1500

flag 800801, diff 0/0

port seq 0, subif 0, cookie 0, fin seq 0, fin state 0

ethernet0/2(vsd 0): 10.x.x.61/58022<-10.x.x.41/389, protocol 17 session token 4 route 0

gtwy 0.0.0.0, mac 000000000000, nsptn info 40000a53, pmtu 1446

flag 2002800, diff 0/0

port seq 0, subif 0, cookie 0, fin seq 0, fin stat

Juniper Firewall Session Analyzer

Von Juniper gibt es noch das Tool FSA “Firewall Session Analyzer”. Hiermit können Reports erstellt werden. Dazu exportiert man alle Sessions von dem VPN Gateway und kann die dann über die Juniper Webseite analysieren lassen. https://tools.juniper.net/fsa/

Die Sessions könnt Ihr auf einen TFTP Server exportieren:

get session > tftp 10.x.x.107 name.txt

Folgende Reports werden erstellt:

Rank based on destination IP address

Rank based on source port

Rank based on source IP address

Rank based on protocol

Rank based on VSD (Virtual System Device)

Rank based on source IP with protocol and destination port information

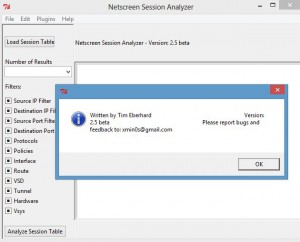

Wer seine Session nicht zu Juniper hochladen will, kann das auch offline über das Tool “Netscreen Session Analyzer” NSSA von Tim Eberhard machen. [Download V2.5 beta WIN]