Mit dem Astaro Security Gateway (ASG) können Sie die richtige Sicherheitslösung für Ihr Netzwerk flexibel zusammenstellen und an Ihre Anforderungen anpassen. Astaro bietet eine Auswahl untereinander kompatibler Sicherheitsanwendungen an, die je nach Bedarf einzeln oder zusammen auf Ihrer Hardware aktiviert werden können. Damit steht dem Benutzer eine für seine Anforderungen maßgeschneiderte Sicherheitslösung zur Verfügung.

Mit dem Astaro Security Gateway (ASG) können Sie die richtige Sicherheitslösung für Ihr Netzwerk flexibel zusammenstellen und an Ihre Anforderungen anpassen. Astaro bietet eine Auswahl untereinander kompatibler Sicherheitsanwendungen an, die je nach Bedarf einzeln oder zusammen auf Ihrer Hardware aktiviert werden können. Damit steht dem Benutzer eine für seine Anforderungen maßgeschneiderte Sicherheitslösung zur Verfügung.

Produktfeatures

| Astaro Network Security | Web Application Security |

| Firewall | Reverse Proxy |

| Intrusion Prevention | Antivirus |

| DoS Protection | URL Hardening |

| Bandwidth Control | Web Application Firewall |

| Branch Office VPN | Cookie Protection |

| SSL Remote Access | |

| IPSec Remote Access | |

| Native Windows Remote Access | |

| Directory Authentication | |

| UserPortal | Web Security |

| URL Filtering | |

| Mail Security | Spyware Protection |

| Anti Spam | Antivirus Scanning |

| Antivirus Scanning | HTTPS Scanning |

| Email Encryption | IM/P2P Filtering |

| UserPortal | User Reporting |

Die Produktpalette von Astaro bietet noch einiges mehr. Eine Übersicht der Feature finden Sie auf der Astaro – Homepage. Hier noch das Datenblatt (pdf) und eine Produktposter.

Das Security Gateway gibt es sowohl als Hardware-Appliance, Software-Appliance und Virtual-Appliance.

Licens

Das Astaro Security Gateway kann für 30 Tage im vollem Umfang (als Software und Virtual -Appliance) kostenlos getestet werden.

Es gibt eine “Free for Business Use” und eine “Free for Home Use” Version die nicht den vollen Umfang bietet. Die Home-Version jedoch ist schon ziemlich Umfangreich.

Die Lizenzen können unter My Astaro eingesehen und verwaltet werden.

Weiter Infos, Lizenz und Download unter:

30 Tage Testversion

Free for Business Use

Free for Home Use

Nach der Registrierung erhaltet ihr den Downloadlink und die Lizenz via Email. Die Virtual Appliance gibt es für Vmware sowie eine optimierte Version für ESX.

Installation

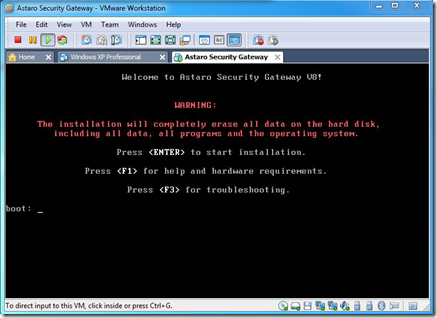

Nach dem Download der Software-Appliance booten wir die iso in unserem System. Ich nutze einen kleinen Shuttle Barebone XPC also Firewall. Für diese Doku installiere ich das ASG in einer Vmware, da es hier möglich ist Screenshots zu machen.

Nachdem wir von CD (oder USB-Stick) die Iso gebootet haben erscheint folgender Screen. Mit ENTER starten wir die Installation.

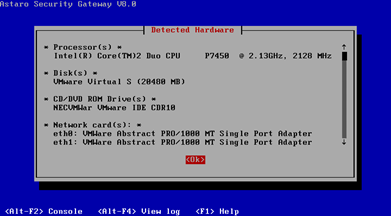

Die gefundene Hardware wird angezeigt.

ASG Minimum Hardware Requirements

Intel Compatible CPU 1.5 Ghz+

1024 MB RAM

20 GB Hard Disk Drive

2 oder mehr Netzwerkkarten

Bootable CD-Rom drive or Astaro Smart Installer

Im Nächsten Schritt wählen wir das Tastaturlayout sowie die Zeitzone und geben das Datum und die Uhrzeit an.

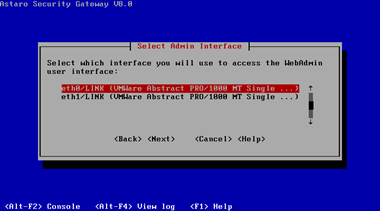

Jetzt werden alle installierten Netzwerkkarten angezeigt. In diesem Schritt wählen wir die “Interne” Schnittstelle für die Web-Administration aus. Alle weiteren Schnittstellen werden später über die Web-Administration zugewiesen. Darauf folgt die IP-Konfiguration der Schnittstelle.

Wählen sie die 32-Bit oder 64-Bit Kernel Installation aus. In den nächsten beiden Schritten bestätigen wir mit

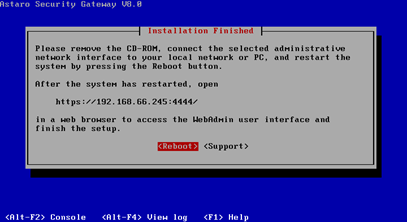

Nach ein paar Minuten ist die Installation abgeschlossen. Wenn alle richtig installiert wurde, sollte jetzt folgendes Bild zu sehen sein. Jetzt fehlt nur noch der Reboot und danach steht uns die Firewall zur Verfügung.

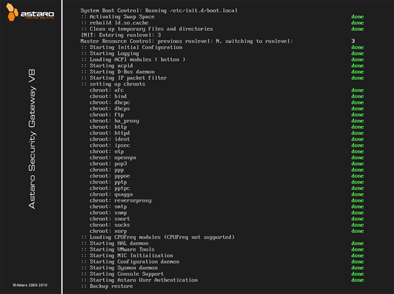

Währen des Neustarts sehen wir das Astaro Logo, drücken wir F2 sollten wir jetzt folgendes Bild sehen.

Die Installation ist abgeschlossen.

Konfiguration

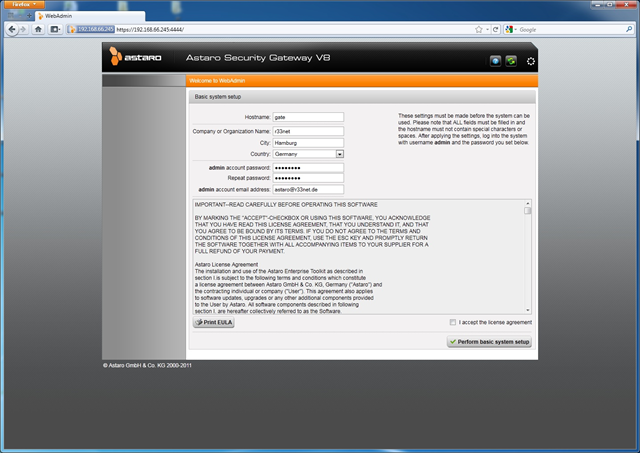

Die Konfiguration erfolgt über Webbrowser auf einem Client im “internen” Netzwerk.

Die URL für die Webadministration ist https://die.vergebene.ip.adresse:4444

Im meinem Fall die https://192.168.66.245:4444

Geben sie einen Hostnamen an, sowie ein Passwort und Email-Adresse für den Admin-Account. Es sollte ein sehr sicheres Passwort gewählt werden!

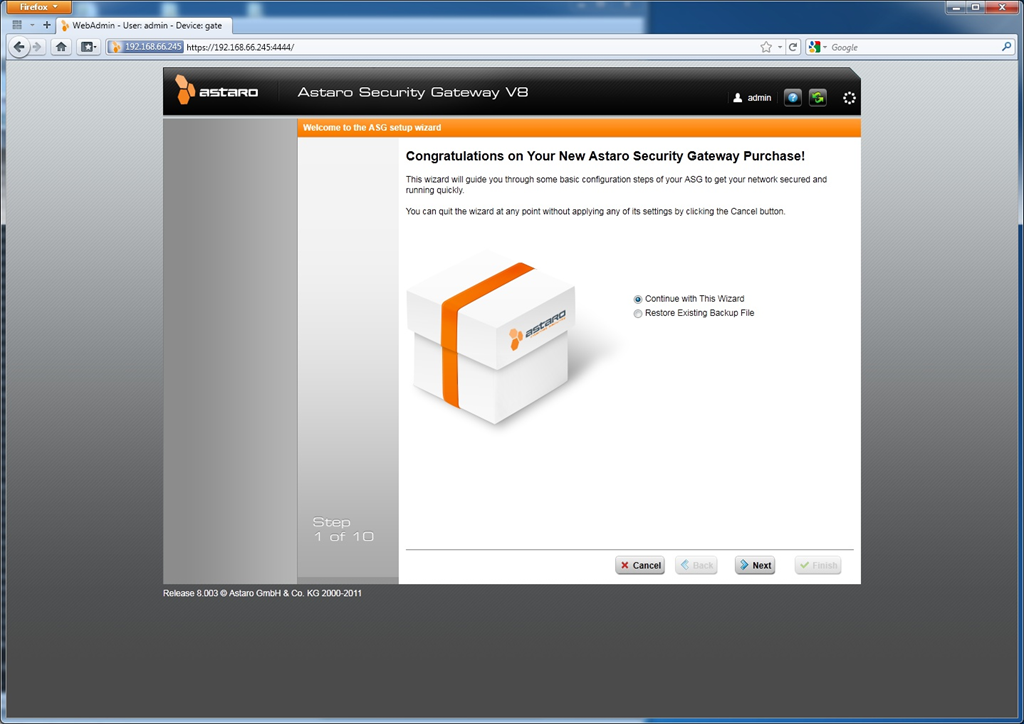

Im nächsten Schritt werden sie gefragt ob sie ein vorhandenes Backup einspielen wollen oder ob sie mit dem Wizard fortfahren wollen. In Unserem Fall wählen wir “Continue with This Wizard” und klicken auf Next

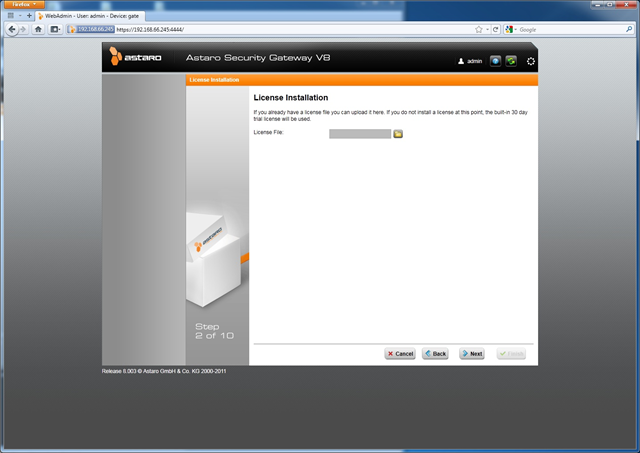

Hier geben wir die Lizenzdatei an, die uns per Email zugeschickt wurde.

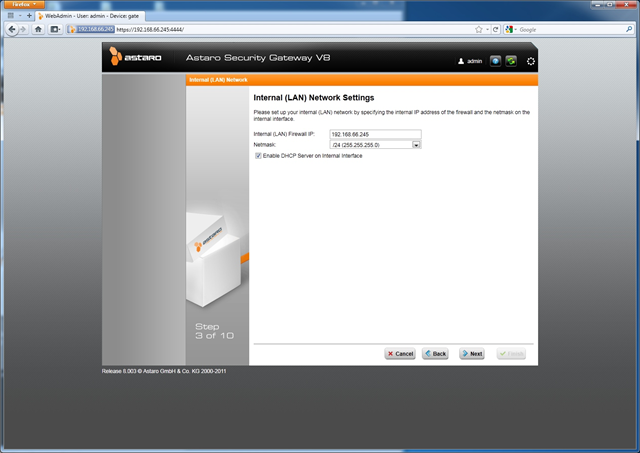

Hier wird uns die IP-Adresse der “Internen” Schnittstelle angezeigt. Wir haben die Option hier den DHCP-Server zu aktivieren.

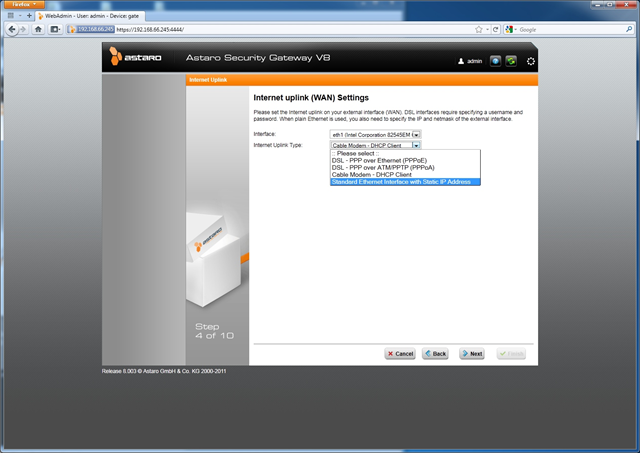

Jetzt konfigurieren wir die “Externen” Schnittstelle, also zur Internetverbindung. Solltet ihr die Firewall an eurem Router anschließen wählt die Option Static IP-Adress oder DHCP-Client wenn DHCP auf dem Router läuft. Bei Kabeldeutschland wählen wir ebenfalls “Cable-Modem” DHCP Client. Soll die Firewall die Einwahl ins Internet übernehmen wählt ihr PPPoE und tragt eure Zugangsdaten ein.

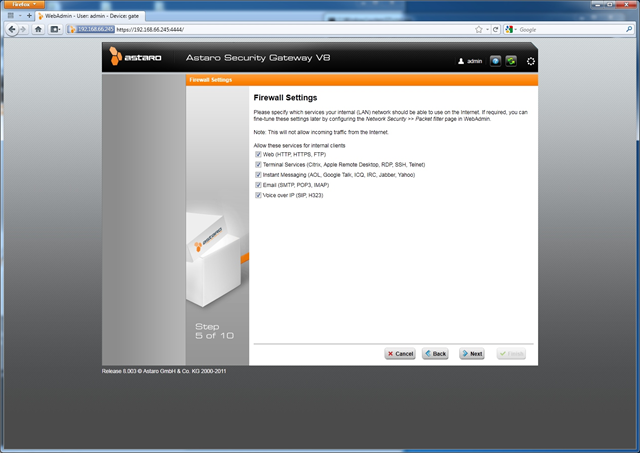

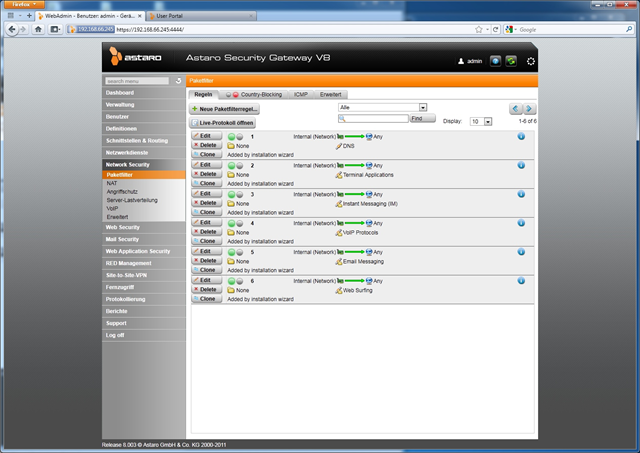

Bei Step 5/10 konfigurieren wir den Paketfilter. Wählen sie die Dienste aus, die in ihrem Netzwerk zur Verfügung stehen sollen. (Eingehender Traffic aus dem Internet ist davon nicht betroffen). Die Einstellungen können später unter Netzwerk Security –> Paketfilter geändert werden.

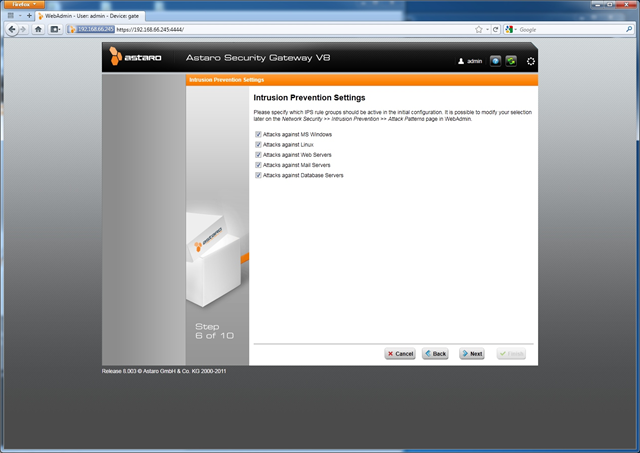

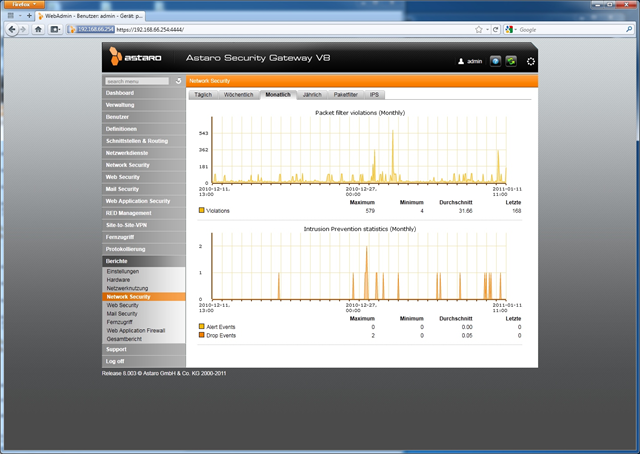

Step 6 konfiguriert den Angriffschutz (IPS Intrusion Prevention System). IPS wird inline (im Übertragungsweg) eingesetzt und kann im Alarmfall den Datenstrom unterbrechen oder verändern. Dieses kann später noch detaillierter konfiguriert werden. Netzwerk Security –> Angriffschutz.

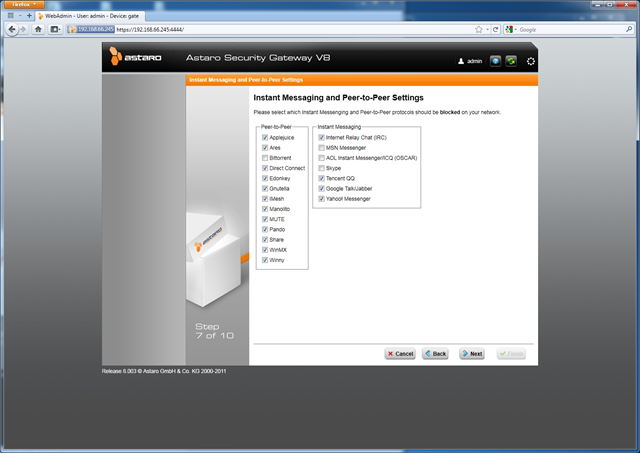

Im Step 7 welche P2P Netzwerke und welche Instant Messanger Dienste blockiert werden sollen. Unter Web Security –> IM/P2P kann dies später noch konfiguriert werden. Grundsätzlich sollte erst mal alles “gelockt” werden und dann Schritt für Schritt einzelne Dienste freigeschaltet werden.

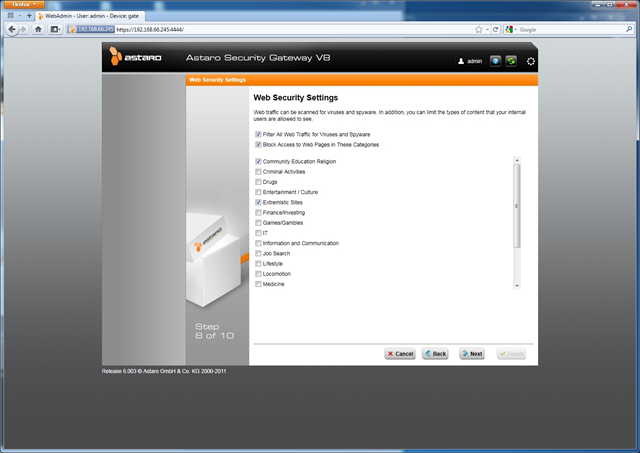

Step 8 konfiguriert den Content-Filter. Später haben wir unter dem Menüpunkt Web Security die Möglichkeit das noch weiter zu konfigurieren. Mehr dazu später

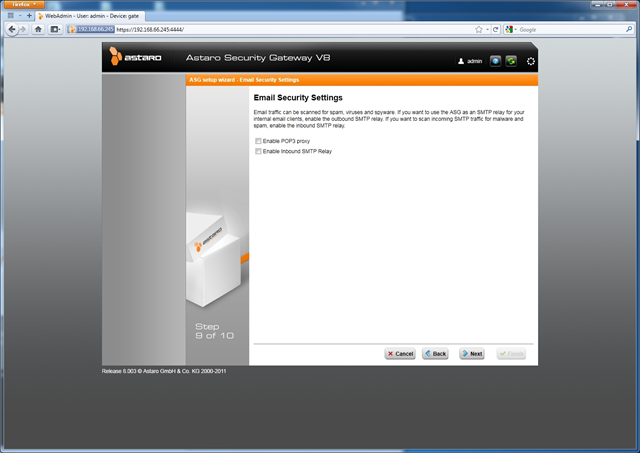

Step 9 konfiguriert die Mail Security. Das sollte “wenn benötigt” später unter dem Punkt Mail Security konfiguriert werden.

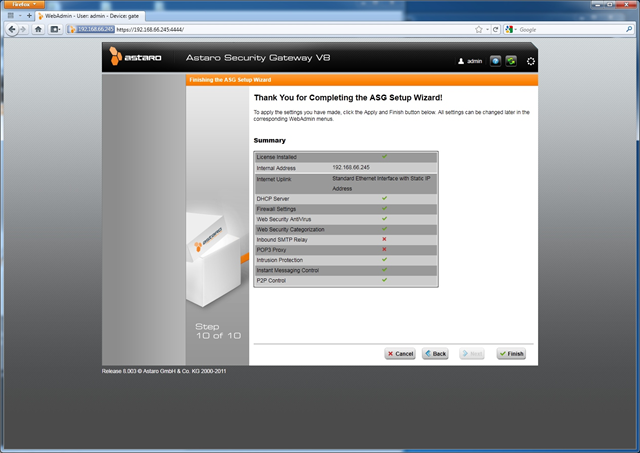

Mit einem Klick auf “Finish” wird die Konfiguration abgeschlossen.

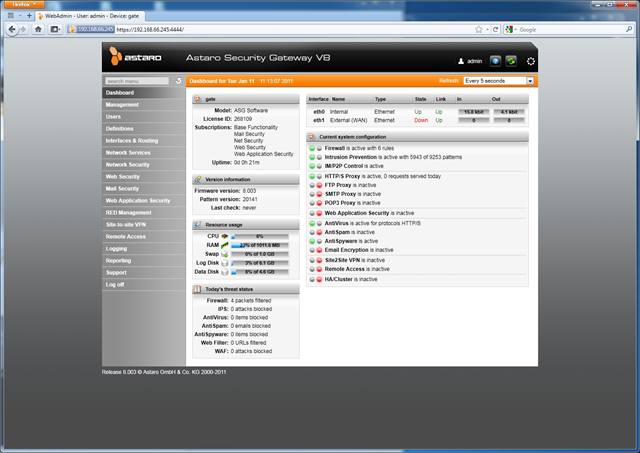

Das Dashboard finde ich persönlich sehr gelungen. Bietet eine gute Übersicht:

Unter Management –> WebAdmin Settings können wir die Sprache auf “German” setzen. Unter “Erweitert” können wir den WebAdmin-TCP-Port ändern.

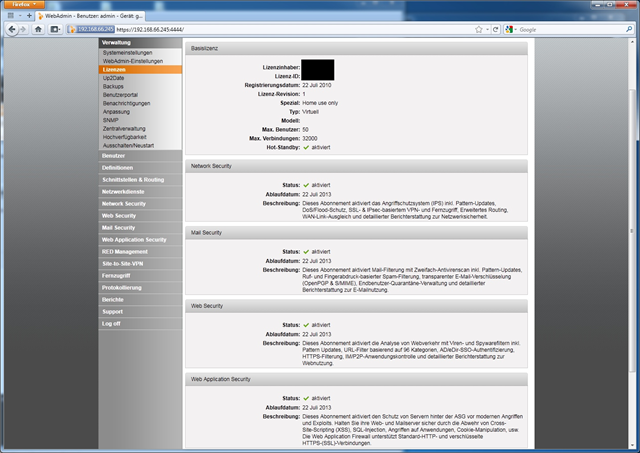

Die Lizenz habe ich bereits in dem Konfigurations-Wizard eingespielt. Wie wir hier sehen können, ist die Home Use Only Lizenz sehr Umfangreich. Unter Installation ist es möglich eine andere Lizenz einzuspielen. Aktive IP-Adressen zeigt uns Status der Lizenzierten IP-Adressen an. In der Homeversion sind es max. 50 Adressen. DAs sollte für ein Heimnetzwerk jedoch ausreichen.

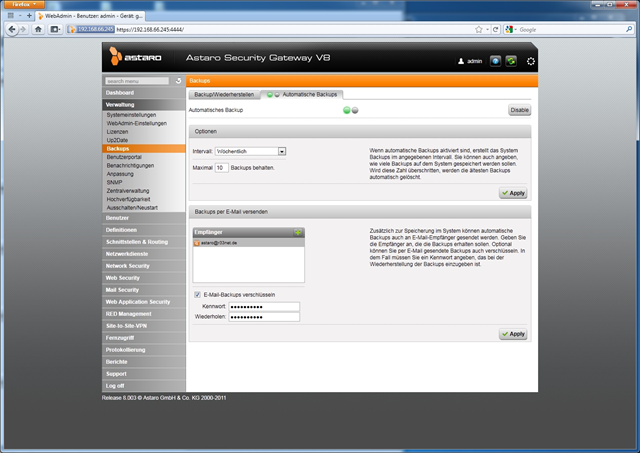

Ein wirklich gutes Feature ist die Auto-Backup. Hier können wir uns verschlüsselt ein Backup der Firewall zuschicken lassen. Die Konfiguration kann so leicht (siehe Konfiguration Step 1) auf ein anderes System übertragen werden.

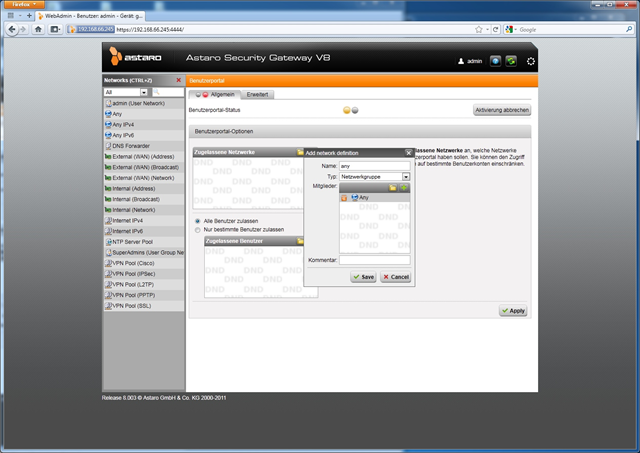

Das Benutzerportal sollte aktiviert werden. So haben Benutzer die Möglichkeit VPN-Verbindungen herzustellen oder ihr Spam-Report einzusehen. Links im Bild sehen wir die “Definitionen” die automatisch von der FW angelegt werden. Mit der Zeit füllt sich das auch noch. Manuell können auch Einträge hinzugefügt werden. Damit ist es möglich schnell und unkompliziert Regeln zu konfigurieren. Legen sie auch den Port dafür fest. z.B :4445

Das UserPortal und die Definitionen (Bild3)

Der Menüpunkt Schnittstellen & Routing

Auch hier eine schöne Übersicht (Häufigste Netzwerkdienste und Quellrechner)

Unter Schnittstellen haben wir die Möglichkeit weiter NICs zu konfigurieren. z.B. für eine DMZ. Auch unsere vorhandenen Netzwerkkarten können wir hier konfigurieren.

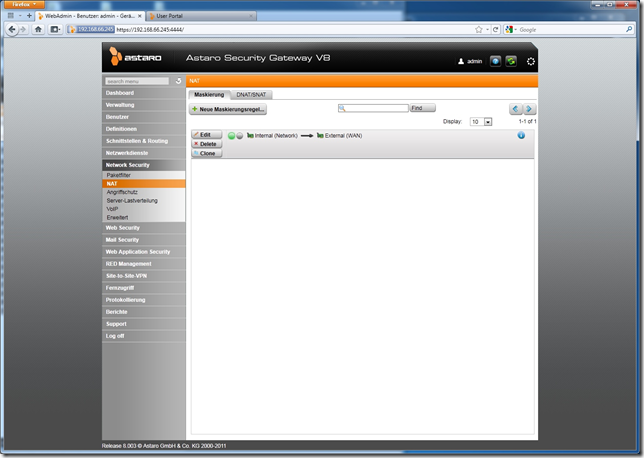

Wie schon erwähnt können wir unseren Paketfilter noch anpassen. Auch NAT (Network Adress Translation) wir in dem Menüpunkt konfiguriert.

Unter Web Security können wir unseren Inhaltsfilter konfigurieren. Wichtig: Unter Antivirus die Blockierten Erweiterungen beachten ! Unter URL-Filter kann definiert werden welche Webseiten angezeigt werden können.

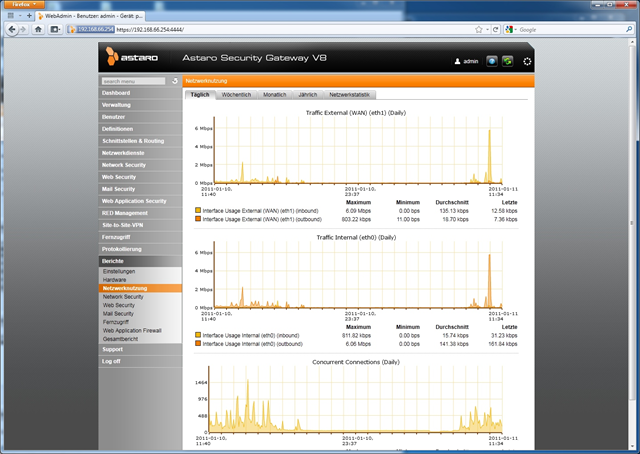

Unter Berichte befinden sich diverse schöne Auswertungen. Ich lasse mir z.B. einen Wöchentlichen Gesamtbericht via Email zuschicken.

Fazit: Eine sehr leistungsstarke und übersichtliche Firewall, die leicht zu konfigurieren ist.

Auf meinem Ipad sieht dein Blog irgendwie komisch aus.

Ich werde es mir bei Gelegenheit mal anschauen, leider habe ich kein iPad zu Hand.

Danke für die Info!

Auf meinem Ipad sieht deine Seite auch nicht anders aus, als auf meinem Notebook. Flash ist ja auf dieser Seite nicht vorhanden, daran kann es nicht liegen.

Sehr schöner Beitrag, werde das die Tage mal testen 😉

Hallo,

sehr schöne Installationsanleitung. Ich nutze ASG seit mehreren Jahren auf einem betagten PC im Big-Tower Gehäuse (der langsam seinen Geist aufgibt), und überlege einen kleinen handlichen Shuttle Barebone PC zu kaufen. Ich würde Dich gerne fragen, welches Modell Du benutzt und welche NIC’s? Ich benötige auch noch VLAN Support. Hatte an das Modell XG41 gedacht mit Dual Core, aber das Netzteil scheint dann an der Grenze des machbaren zu arbeiten oder aber SH67H7 mit I3 CPU und 2. NIC.

hi,

ich habe einen Shuttle XPC. Ist auch schon etwas älter, läuft aber ohne Probleme.

der xg41 ist ein super teil, hat von haus auch schon zwei nic’s. der xg41 hat einen mini-pci-express steckplatz den man dann auch für eine dritte nic nutzen könnte (gibt es eine nic für den mini-pci-express slot?)

NIC habe ich die Intel Pro/1000 (http://www.intel.com/products/desktop/adapters/pro1000gt/pro1000gt-overview.htm)

Bevor ihr euch einen abfrickelt welchen kleinen PC kaufe ich und welche NICs stecke ich da rein, gebe ich euch den Tipp, schaut bei der “gebraucht Teile Börse” eurer Wahl nach einer “alten” ASG um, dort kann man die Platte rausbauen, formatieren und dann die “Home” Variante installieren, Alternative – es gibt einen nicht dokumentierten Workaround im Forum bei Astaro zu finden, der beschreibt, wie man eine Datei löschen kann und dann die Home-Edition drauf bekommt. Bei mir läuft ein alte ASG (Uralt Modell), die kosten zw. 100-200 EUR und es gibt keinen Streß bei der Kompatibilität, bzw. Installation.

Grüße an die Home User

Hi,

vielen Dank für diesen klasse Beitrag. Hast du eine Ahnung ob in der Home Edition auch die Reverse Proxy Funktionalität enthalte ist? Ich konnte dazu leider nichts finden, würde das aber gerne zuhause für meinen Homeserver und meine Dreambox einsetzen.

Vielen Dank und viele Grüße

Chris

Hallo,

habe derzeit keine Astaro am laufen, habe den Reverse-Proxy auch noch nicht konfiguriert.

Aber Einschränkungen in diesem Bereich sind mir bei der Homeversion nicht bekannt, sollte also gehen.

Bin auf der Suche nach dem Workaround bei Astaro “beschreibt, wie man eine Datei löschen kann und dann die Home-Edition drauf bekommt”

Möchte die Home-Edition auf einer ASG 220 probieren!

Bitte um den Link.